Anytype — Операционная среда для нового Интернета

Anytype — это программное обеспечение нового поколения, которое устраняет

барьеры между приложениями, возвращает пользователям

конфиденциальность и право собственности на данные.

Как создать свой NFT-токен

Сейчас во всех новостях инфо про невзаимозаменяемые токены. Почему бы лого своей компании не «запатентовать» таким методом.

Оказалось, что это совсем не сложно.

Читать далее…

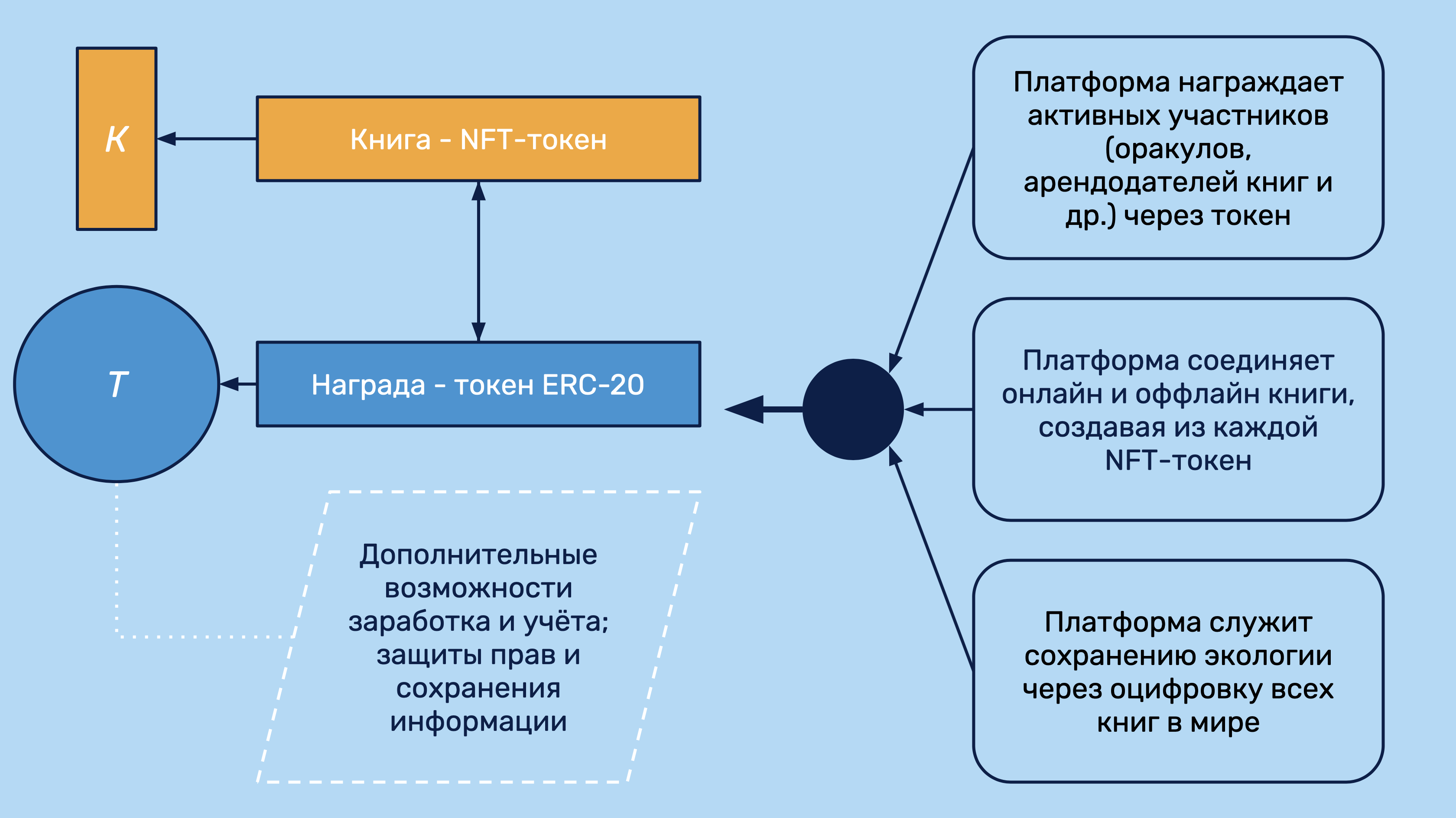

Web 3.0 проекты и кейсы. Часть I.

Децентрализованная библиотека

Библиотека? И зачем?

Начну с эпиграфа: «секретный проект Google по сканированию всех книг мира под кодовым названием «Project Ocean» по-настоящему начался в 2002 году, когда Ларри Пейдж и Марисса Майервстретились в комнате, в которой также были 300-страничная книга и метроном. Пейдж хотел узнать, за какое время можно отсканировать более ста миллионов книг, и он начал своё исследование с тех, что были у него под рукой. Используя метроном для поддержания ритма, он и Майер пролистали книгу от корки до корки. У них это заняло 40 минут».

Читать далее…

Биткойн: система цифровой пиринговой наличности ₿

Сатоши Накамото,

satoshin@gmx.com

www.bitcoin.org

Переведено на русский по bitcoin.org/bitcoin.pdf

Аннотация.

Читать далее…Полностью одноранговое устройство системы электронных денег

позволяет совершать электронные транзакции между участниками напрямую, минуя любые финансовые институты. Частично, эту задачу решает использование цифровых подписей, но необходимость доверенного лица для контроля за двойной тратой лишает этот подход основных преимуществ. Мы предлагаем децентрализованное решение проблемы двойной траты с использованием одноранговой (пиринговой) сети. Сеть ставит метки времени на транзакции, соединяя их в цепочку доказательств проделанной работы на основе хэширования. Сформированные таким образом записи невозможно

изменить, не выполнив заново всего объема вычислений. Самая длинная версия цепочки служит не только подтверждением очередности событий, но и доказывает, что над ней произвел работу самый большой вычислительный

сегмент сети. До тех пор пока большая часть вычислительных мощностей контролируется узлами, не объединенными с целью атаковать сеть, они будут генерировать самую длинную цепочку, опережая любых злоумышленников.

Устройство самой сети очень простое: сообщения рассылаются на основе принципа «наименьших затрат», а узлы могут покидать сеть и снова подключаться к ней в любой момент, принимая самую длинную версию цепочки для восстановления пропущенной истории транзакций.

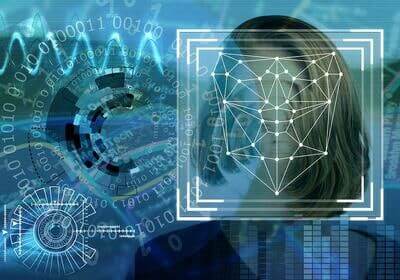

LowKey — новое оружие против распознавания лиц✊?

Помните программу Fawkes, которая создана для противодействию распознаванию?

Теперь уже группа компьютерных ученых Мэрилендского университета выпустила веб-приложение, ориентированное на конфиденциальность, для изменения изображения людей в Интернете, так чтобы они запутали коммерческие системы распознавания лиц✌?

Читать далее…